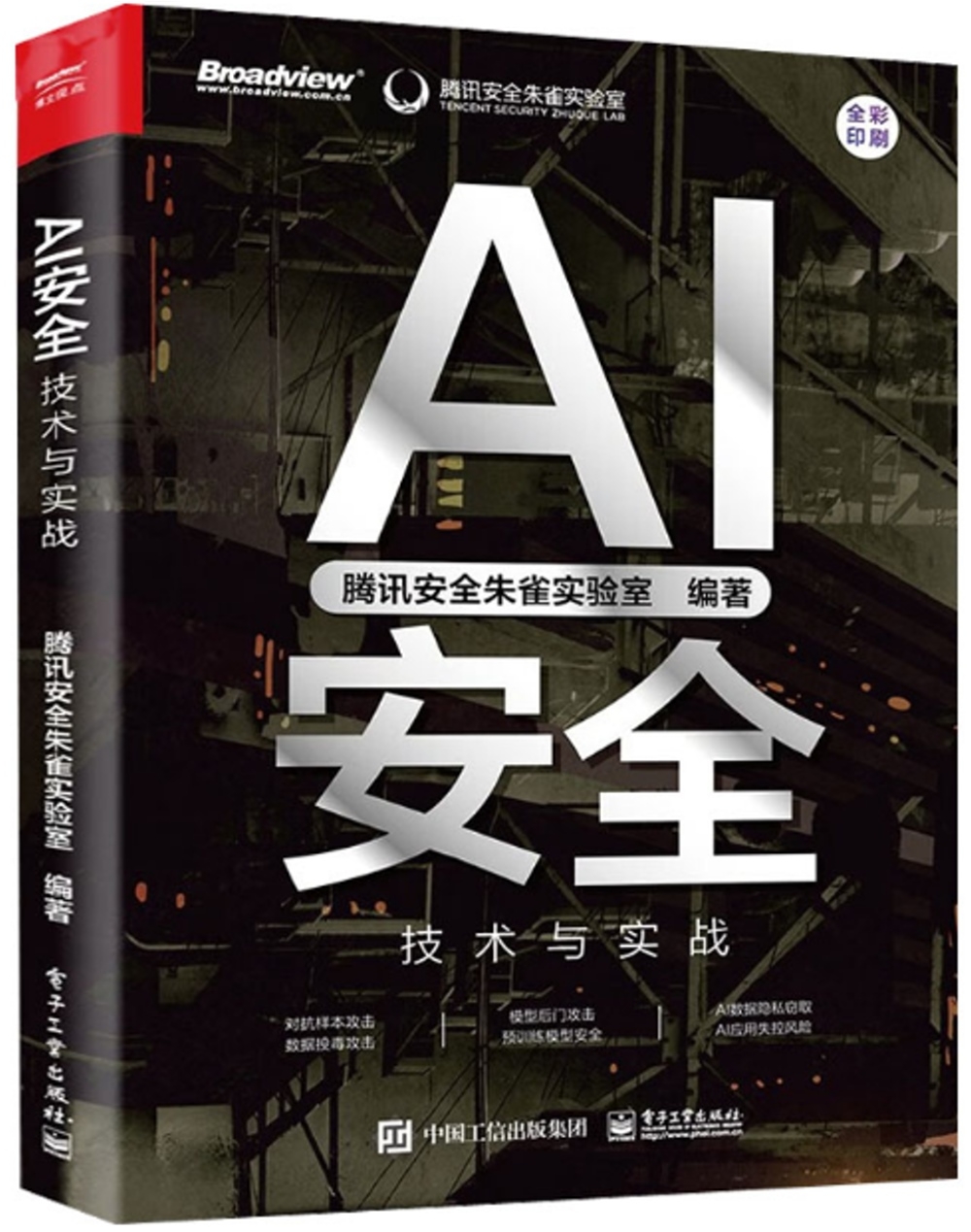

本書首先介紹AI與AI安全的發展起源、世界主要經濟體的AI發展戰略規劃,給出AI安全技術發展脈絡和框架,並從AI安全實戰出發,重點圍繞對抗樣本、數據投毒、模型後門等攻擊技術進行案例剖析和技術講解;然後對預訓練模型中的風險和防禦、AI數據隱私竊取攻擊技術、AI應用失控的風險和防禦進行詳細分析,並佐以實戰案例和數據;最後對AI安全的未來發展進行展望,探討AI安全的風險、機遇、發展理念和產業構想。

本書適合AI和AI安全領域的研究人員、管理人員,以及需要實戰案例輔助學習的廣大愛好者閱讀。

| FindBook |

有 1 項符合

AI安全:技術與實戰的圖書 |

|

AI安全:技術與實戰 作者:騰訊安全朱雀實驗室 出版社:電子工業出版社 出版日期:2022-10-01 語言:簡體中文 規格:平裝 / 301頁 / 16k/ 19 x 26 x 1.51 cm / 普通級/ 單色印刷 / 1-1 |

| 圖書館借閱 |

| 國家圖書館 | 全國圖書書目資訊網 | 國立公共資訊圖書館 | 電子書服務平台 | MetaCat 跨館整合查詢 |

| 臺北市立圖書館 | 新北市立圖書館 | 基隆市公共圖書館 | 桃園市立圖書館 | 新竹縣公共圖書館 |

| 苗栗縣立圖書館 | 臺中市立圖書館 | 彰化縣公共圖書館 | 南投縣文化局 | 雲林縣公共圖書館 |

| 嘉義縣圖書館 | 臺南市立圖書館 | 高雄市立圖書館 | 屏東縣公共圖書館 | 宜蘭縣公共圖書館 |

| 花蓮縣文化局 | 臺東縣文化處 |

|

|

圖書介紹 - 資料來源:博客來 評分:

圖書名稱:AI安全:技術與實戰

內容簡介

作者介紹

騰訊安全朱雀實驗室專注于AI 安全技術研究及應用,圍繞對抗機器學習、AI模型安全、深偽檢測等方面取得了一系列研究成果,議題入選CVPR、ICLR、CanSecWest、HITB、POC、XCon等國內外很好會議,面向行業發佈了業內少有AI安全威脅風險矩陣,持續聚焦AI在產業應用的安全問題,助力AI安全技術創新。

目錄

第1章 AI安全發展概述

1.1 AI與安全衍生

1.1.1 AI發展圖譜

1.1.2 各國AI發展戰略

1.1.3 AI行業標準

1.1.4 AI安全的衍生本質——科林格裡奇困境

1.2 AI安全技術發展脈絡

第2章 對抗樣本攻擊技術揭秘

2.1 對抗樣本攻擊的基本原理

2.1.1 形式化定義與理解

2.1.2 對抗樣本攻擊的分類

2.1.3 對抗樣本攻擊的常見衡量指標

2.2 對抗樣本攻擊技巧與攻擊思路

2.2.1 白盒攻擊演算法

2.2.2 黑盒攻擊演算法

2.3 實戰案例:語音、圖像、文本識別引擎繞過

2.3.1 語音辨識引擎繞過

2.3.2 圖像識別引擎繞過

2.3.3 文本識別引擎繞過

2.4 實戰案例:物理世界中的對抗樣本攻擊

2.4.1 目標檢測原理

2.4.2 目標檢測攻擊原理

2.4.3 目標檢測攻擊實現

2.4.4 攻擊效果展示

2.5 案例總結

第3章 資料投毒攻擊技術揭秘

3.1 資料投毒攻擊概念

3.2 資料投毒攻擊的基本原理

3.2.1 形式化定義與理解

3.2.2 資料投毒攻擊的範圍與思路

3.3 資料投毒攻擊技術發展

3.3.1 傳統資料投毒攻擊介紹

3.3.2 資料投毒攻擊約束

3.3.3 資料投毒攻擊效率優化

3.3.4 資料投毒攻擊遷移能力提升

3.4 實戰案例:利用資料投毒攻擊圖像分類模型

3.4.1 案例背景

3.4.2 深度圖像分類模型

3.4.3 資料投毒攻擊圖像分類模型

3.4.4 實驗結果

3.5 實戰案例:利用投毒日誌躲避異常檢測系統

3.5.1 案例背景

3.5.2 RNN異常檢測系統

3.5.3 投毒方法介紹

3.5.4 實驗結果

3.6 案例總結

第4章 模型後門攻擊技術揭秘

4.1 模型後門概念

4.2 後門攻擊種類與原理

4.2.1 投毒式後門攻擊

4.2.2 非投毒式後門攻擊

4.2.3 其他資料類型的後門攻擊

4.3 實戰案例:基於資料投毒的模型後門攻擊

4.3.1 案例背景

4.3.2 後門攻擊案例

4.4 實戰案例:供應鏈攻擊

4.4.1 案例背景

4.4.2 解析APK

4.4.3 後門模型訓練

4.5 實戰案例:基於模型檔神經元修改的模型後門攻擊

4.5.1 案例背景

4.5.2 模型檔神經元修改

4.5.3 觸發器優化

4.6 案例總結

第5章 預訓練模型中的風險和防禦

5.1 預訓練範式介紹

5.1.1 預訓練模型的發展歷程

5.1.2 預訓練模型的基本原理

5.2 典型風險分析和防禦措施

……

1.1 AI與安全衍生

1.1.1 AI發展圖譜

1.1.2 各國AI發展戰略

1.1.3 AI行業標準

1.1.4 AI安全的衍生本質——科林格裡奇困境

1.2 AI安全技術發展脈絡

第2章 對抗樣本攻擊技術揭秘

2.1 對抗樣本攻擊的基本原理

2.1.1 形式化定義與理解

2.1.2 對抗樣本攻擊的分類

2.1.3 對抗樣本攻擊的常見衡量指標

2.2 對抗樣本攻擊技巧與攻擊思路

2.2.1 白盒攻擊演算法

2.2.2 黑盒攻擊演算法

2.3 實戰案例:語音、圖像、文本識別引擎繞過

2.3.1 語音辨識引擎繞過

2.3.2 圖像識別引擎繞過

2.3.3 文本識別引擎繞過

2.4 實戰案例:物理世界中的對抗樣本攻擊

2.4.1 目標檢測原理

2.4.2 目標檢測攻擊原理

2.4.3 目標檢測攻擊實現

2.4.4 攻擊效果展示

2.5 案例總結

第3章 資料投毒攻擊技術揭秘

3.1 資料投毒攻擊概念

3.2 資料投毒攻擊的基本原理

3.2.1 形式化定義與理解

3.2.2 資料投毒攻擊的範圍與思路

3.3 資料投毒攻擊技術發展

3.3.1 傳統資料投毒攻擊介紹

3.3.2 資料投毒攻擊約束

3.3.3 資料投毒攻擊效率優化

3.3.4 資料投毒攻擊遷移能力提升

3.4 實戰案例:利用資料投毒攻擊圖像分類模型

3.4.1 案例背景

3.4.2 深度圖像分類模型

3.4.3 資料投毒攻擊圖像分類模型

3.4.4 實驗結果

3.5 實戰案例:利用投毒日誌躲避異常檢測系統

3.5.1 案例背景

3.5.2 RNN異常檢測系統

3.5.3 投毒方法介紹

3.5.4 實驗結果

3.6 案例總結

第4章 模型後門攻擊技術揭秘

4.1 模型後門概念

4.2 後門攻擊種類與原理

4.2.1 投毒式後門攻擊

4.2.2 非投毒式後門攻擊

4.2.3 其他資料類型的後門攻擊

4.3 實戰案例:基於資料投毒的模型後門攻擊

4.3.1 案例背景

4.3.2 後門攻擊案例

4.4 實戰案例:供應鏈攻擊

4.4.1 案例背景

4.4.2 解析APK

4.4.3 後門模型訓練

4.5 實戰案例:基於模型檔神經元修改的模型後門攻擊

4.5.1 案例背景

4.5.2 模型檔神經元修改

4.5.3 觸發器優化

4.6 案例總結

第5章 預訓練模型中的風險和防禦

5.1 預訓練範式介紹

5.1.1 預訓練模型的發展歷程

5.1.2 預訓練模型的基本原理

5.2 典型風險分析和防禦措施

……

|