| FindBook |

|

有 1 項符合

亞歷克斯·馬特羅梭夫的圖書 |

|

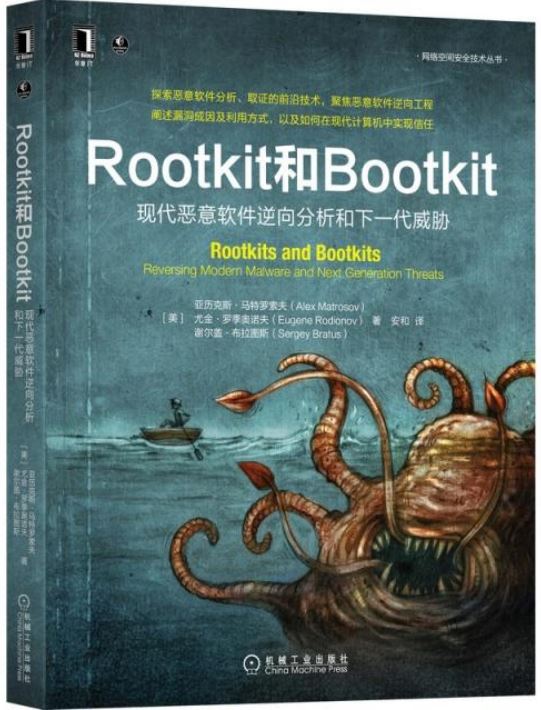

$ 673 | Rootkit和Bootkit:現代惡意軟件逆向分析和下一代威脅

作者:(美)亞歷克斯·馬特羅梭夫 出版社:機械工業出版社 出版日期:2022-02-01 語言:簡體中文 規格:平裝 / 327頁 / 16k/ 19 x 26 x 1.64 cm / 普通級/ 單色印刷 / 初版  看圖書介紹 看圖書介紹

|

|

|

馬特

圖書介紹 - 資料來源:博客來 評分:

圖書名稱:Rootkit和Bootkit:現代惡意軟件逆向分析和下一代威脅

內容簡介

一本囊括靈活的技巧、作業系統架構觀察以及攻擊者和防禦者創新所使用的設計模式的書,基於三位出色安全專家的大量案例研究和專業研究,主要內容包括:Windows如何啟動,在哪裡找到漏洞;引導過程安全機制(如安全引導)的詳細資訊,包括虛擬安全模式(VSM)和設備保護的概述;如何通過逆向工程和取證技術分析真正的惡意軟體;如何使用模擬和Bochs和IDA Pro等工具執行靜態和動態分析;如何 好地瞭解BIOS和UEFI固件威脅的交付階段,以創建檢測功能;如何使用虛擬化工具,如VMware Workstation;深入分析逆向工程中的Bootkit和Intel Chipsec。

目錄

序言

前言

致謝

關於作者

關於技術審校

第一部分 Rootkit

第1章 Rootkit原理:TDL3案例研究2

1.1 TDL3在真實環境中的傳播歷史2

1.2 感染常式3

1.3 控制資料流程5

1.4 隱藏的檔案系統8

1.5 小結:TDL3也有“天敵”9

第2章 Festi Rootkit:先進的垃圾郵件和DDoS僵屍網路10

2.1 Festi僵屍網路的案例10

2.2 剖析Rootkit驅動程式11

2.3 Festi網路通信協定20

2.4 繞過安全和取證軟體22

2.5 C&C故障的功能變數名稱生成演算法24

2.6 惡意的功能25

2.7 小結28

第3章 觀察Rootkit感染29

3.1 攔截的方法29

3.2 恢復系統內核35

3.3 偉大的Rootkit軍備競賽:一個懷舊的筆記36

3.4 小結37

第二部分 Bootkit

第4章 Bootkit的演變40

4.1 第#一個Bootkit惡意程式40

4.2 Bootkit病毒的演變42

4.3 新一代Bootkit惡意軟體43

4.4 小結45

第5章 作業系統啟動過程要點46

5.1 Windows引導過程的高#級概述47

5.2 傳統引導過程47

5.3 Windows系統的引導過程48

5.4 小結55

第6章 引導過程安全性56

6.1 ELAM模組56

6.2 微軟核心模式代碼簽名策略59

6.3 Secure Boot技術64

6.4 Windows 10中基於虛擬化的安全65

6.5 小結66

第7章 Bootkit感染技術68

7.1 MBR感染技術68

7.2 VBR / IPL感染技術75

7.3 小結76

第8章 使用IDA Pro對Bootkit進行靜態分析77

8.1 分析Bootkit MBR78

8.2 VBR業務分析技術86

8.3 高#級IDA Pro的使用:編寫自訂MBR載入器88

8.4 小結92

8.5 練習92

第9章 Bootkit動態分析:模擬和虛擬化94

9.1 使用Bochs進行模擬94

9.2 使用VMware Workstation進行虛擬化102

9.3 微軟Hyper-V和Oracle VirtualBox106

9.4 小結107

9.5 練習107

第10章 MBR和VBR感染技術的演變:Olmasco109

10.1 Dropper109

10.2 Bootkit的功能113

10.3 Rootkit的功能115

10.4 小結119

第11章 IPL Bootkit:Rovnix和Carberp120

11.1 Rovnix的演化120

11.2 Bootkit架構121

11.3 感染系統122

11.4 感染後的引導過程和IPL124

11.5 核心模式驅動程式的功能134

11.6 隱藏的檔案系統137

11.7 隱藏的通信通道139

11.8 案例研究:與Carberp的聯繫140

11.9 小結143

第12章 Gapz:高#級VBR感染144

12.1 Gapz Dropper145

12.2 使用Gapz Bootkit感染系統152

12.3 Gapz Rootkit的功能156

12.4 隱藏存儲158

12.5 小結170

第13章 MBR勒索軟體的興起171

13.1 現代勒索軟體簡史171

13.2 勒索軟體與Bootkit功能172

13.3 勒索軟體的運作方式173

13.4 分析Petya勒索軟體174

13.5 分析Satana勒索軟體187

13.6 小結191

第14章 UEFI與MBR/VBR 引導過程193

14.1 統一可延伸韌體介面193

14.2 傳統BIOS和UEFI引導過程之間的差異194

14.3 GUID分區表的細節197

14.4 UEFI固件的工作原理200

14.5 小結211

第15章 當代UEFI Bootkit212

15.1 傳統BIOS威脅的概述213

15.2 所有硬體都有固件218

15.3 感染BIOS的方法221

15.4 理解Rootkit注入224

15.5 真實環境中的UEFI Rootkit229

15.6 小結238

第16章 UEFI固件漏洞239

16.1 固件易受攻擊的原因239

16.2 對UEFI固件漏洞進行分類242

16.3 UEFI固件保護的歷史244

16.4 Intel Boot Guard249

16.5 SMM模組中的漏洞252

16.6 S3引導腳本中的漏洞256

16.7 Intel管理引擎中的漏洞260

16.8 小結263

第三部分 防護和取證技術

第17章 UEFI Secure Boot的工作方式266

17.1 什麼是Secure Boot266

17.2 UEFI Secure Boot實現細節267

17.3 攻擊Secure Boot279

17.4 通過驗證和測量引導保護Secure Boot282

17.5 Intel Boot Guard283

17.6 ARM可信引導板288

17.7 驗證引導與固件Rootkit292

17.8 小結293

第18章 分析隱藏檔案系統的方法294

18.1 隱藏檔案系統概述294

18.2 從隱藏的檔案系統中檢索Bootkit資料295

18.3 解析隱藏的檔案系統映射301

18.4 HiddenFsReader工具302

18.5 小結303

第19章 BIOS/UEFI取證:固件獲取和分析方法304

19.1 取證技術的局限性304

19.2 為什麼固件取證很重要305

19.3 瞭解固件獲取306

19.4 實現固件獲取的軟體方法307

19.5 實現固件獲取的硬體方法313

19.6 使用UEFITool分析固件映射318

19.7 使用Chipsec分析固件映射323

19.8 小結327

前言

致謝

關於作者

關於技術審校

第一部分 Rootkit

第1章 Rootkit原理:TDL3案例研究2

1.1 TDL3在真實環境中的傳播歷史2

1.2 感染常式3

1.3 控制資料流程5

1.4 隱藏的檔案系統8

1.5 小結:TDL3也有“天敵”9

第2章 Festi Rootkit:先進的垃圾郵件和DDoS僵屍網路10

2.1 Festi僵屍網路的案例10

2.2 剖析Rootkit驅動程式11

2.3 Festi網路通信協定20

2.4 繞過安全和取證軟體22

2.5 C&C故障的功能變數名稱生成演算法24

2.6 惡意的功能25

2.7 小結28

第3章 觀察Rootkit感染29

3.1 攔截的方法29

3.2 恢復系統內核35

3.3 偉大的Rootkit軍備競賽:一個懷舊的筆記36

3.4 小結37

第二部分 Bootkit

第4章 Bootkit的演變40

4.1 第#一個Bootkit惡意程式40

4.2 Bootkit病毒的演變42

4.3 新一代Bootkit惡意軟體43

4.4 小結45

第5章 作業系統啟動過程要點46

5.1 Windows引導過程的高#級概述47

5.2 傳統引導過程47

5.3 Windows系統的引導過程48

5.4 小結55

第6章 引導過程安全性56

6.1 ELAM模組56

6.2 微軟核心模式代碼簽名策略59

6.3 Secure Boot技術64

6.4 Windows 10中基於虛擬化的安全65

6.5 小結66

第7章 Bootkit感染技術68

7.1 MBR感染技術68

7.2 VBR / IPL感染技術75

7.3 小結76

第8章 使用IDA Pro對Bootkit進行靜態分析77

8.1 分析Bootkit MBR78

8.2 VBR業務分析技術86

8.3 高#級IDA Pro的使用:編寫自訂MBR載入器88

8.4 小結92

8.5 練習92

第9章 Bootkit動態分析:模擬和虛擬化94

9.1 使用Bochs進行模擬94

9.2 使用VMware Workstation進行虛擬化102

9.3 微軟Hyper-V和Oracle VirtualBox106

9.4 小結107

9.5 練習107

第10章 MBR和VBR感染技術的演變:Olmasco109

10.1 Dropper109

10.2 Bootkit的功能113

10.3 Rootkit的功能115

10.4 小結119

第11章 IPL Bootkit:Rovnix和Carberp120

11.1 Rovnix的演化120

11.2 Bootkit架構121

11.3 感染系統122

11.4 感染後的引導過程和IPL124

11.5 核心模式驅動程式的功能134

11.6 隱藏的檔案系統137

11.7 隱藏的通信通道139

11.8 案例研究:與Carberp的聯繫140

11.9 小結143

第12章 Gapz:高#級VBR感染144

12.1 Gapz Dropper145

12.2 使用Gapz Bootkit感染系統152

12.3 Gapz Rootkit的功能156

12.4 隱藏存儲158

12.5 小結170

第13章 MBR勒索軟體的興起171

13.1 現代勒索軟體簡史171

13.2 勒索軟體與Bootkit功能172

13.3 勒索軟體的運作方式173

13.4 分析Petya勒索軟體174

13.5 分析Satana勒索軟體187

13.6 小結191

第14章 UEFI與MBR/VBR 引導過程193

14.1 統一可延伸韌體介面193

14.2 傳統BIOS和UEFI引導過程之間的差異194

14.3 GUID分區表的細節197

14.4 UEFI固件的工作原理200

14.5 小結211

第15章 當代UEFI Bootkit212

15.1 傳統BIOS威脅的概述213

15.2 所有硬體都有固件218

15.3 感染BIOS的方法221

15.4 理解Rootkit注入224

15.5 真實環境中的UEFI Rootkit229

15.6 小結238

第16章 UEFI固件漏洞239

16.1 固件易受攻擊的原因239

16.2 對UEFI固件漏洞進行分類242

16.3 UEFI固件保護的歷史244

16.4 Intel Boot Guard249

16.5 SMM模組中的漏洞252

16.6 S3引導腳本中的漏洞256

16.7 Intel管理引擎中的漏洞260

16.8 小結263

第三部分 防護和取證技術

第17章 UEFI Secure Boot的工作方式266

17.1 什麼是Secure Boot266

17.2 UEFI Secure Boot實現細節267

17.3 攻擊Secure Boot279

17.4 通過驗證和測量引導保護Secure Boot282

17.5 Intel Boot Guard283

17.6 ARM可信引導板288

17.7 驗證引導與固件Rootkit292

17.8 小結293

第18章 分析隱藏檔案系統的方法294

18.1 隱藏檔案系統概述294

18.2 從隱藏的檔案系統中檢索Bootkit資料295

18.3 解析隱藏的檔案系統映射301

18.4 HiddenFsReader工具302

18.5 小結303

第19章 BIOS/UEFI取證:固件獲取和分析方法304

19.1 取證技術的局限性304

19.2 為什麼固件取證很重要305

19.3 瞭解固件獲取306

19.4 實現固件獲取的軟體方法307

19.5 實現固件獲取的硬體方法313

19.6 使用UEFITool分析固件映射318

19.7 使用Chipsec分析固件映射323

19.8 小結327

|

馬特·哈丁,出生於美國康乃狄克州諾瓦克,曾在澳州從事電玩設計師,完成了一款名為「殺光全人類!」的遊戲。

馬特·哈丁,出生於美國康乃狄克州諾瓦克,曾在澳州從事電玩設計師,完成了一款名為「殺光全人類!」的遊戲。